334 zranitelností nultého dne bylo od roku 2006 využito během APT útoků

Zabezpečení není proces. Jde o stav, dokud neprohrajete ©

Jsme nesmírně šťastni, že můžeme oznámit oficiální zahájení bezplatného projektu sledování chyb zabezpečení nultého dne (Free zero-day vulnerability tracking project), jenž se zaměřuje na publikování a veřejné zpřístupnění informací o chybách zabezpečení, které se dosud zaznamenaly v praxi při útocích nultého dne. Aktuálně databáze obsahuje popis 353 zranitelností, jež od roku 2006 útoky nultého dne využily.

Náš výzkum pokrývá chyby zabezpečení toho nejnebezpečnějšího druhu – ty, které nezná nikdo jiný než útočníci. Pokud jsou využity ve správně zorganizovaném útoku, neexistuje šance, jak narušení bezpečnosti zabránit. V minulých desetiletích jsme byli svědky důmyslných zločinů, dokonale naplánovaných, zorganizovaných a provedených skutečnými mistry na ovládání klávesnice, myši a špionáže.

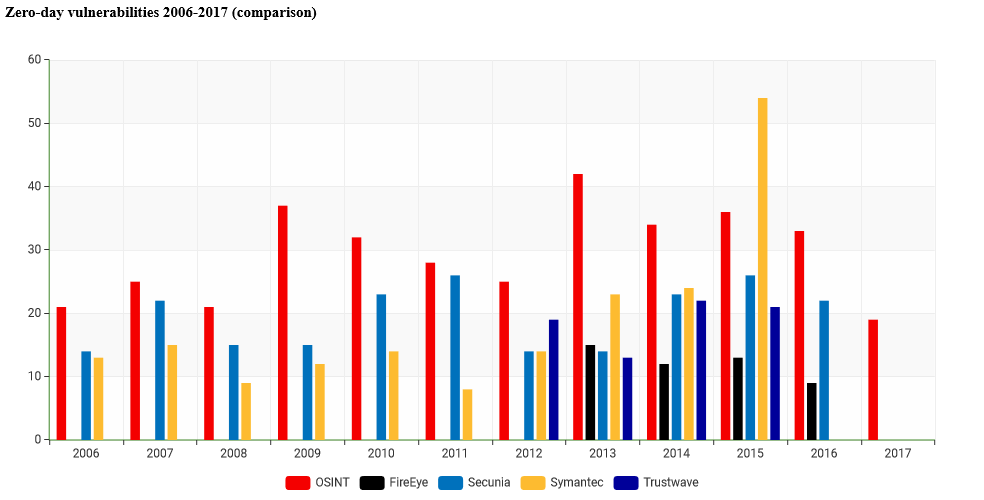

Během našeho výzkumu jsme shromáždili a analyzovali veřejně dostupné informace o téměř 100 APT kampaních a hlášení více než 500 chyb zabezpečení, u kterých je podezření, že byly v praxi využity během cílených i masových útoků. Jako zdroje dat jsme použili databáze chyb zabezpečení, hlášení ze společností a výzkumy z dané oblasti, novinové články, oficiální prohlášení atd. Pro porovnání jsme zvolili roční hlášení významných hráčů na trhu z IT zabezpečením, kteří publikují statistiky týkající se chyb zabezpečení nultého dne, jako jsou například společnosti Symantec, Trustwave, Flexera/Secunia a FireEye.

Níže je porovnání statistik týkajících se nultého dne od různých bezpečnostních společností doplněné o náš výzkum, který je uveden červeně a označen zkratkou OSINT.

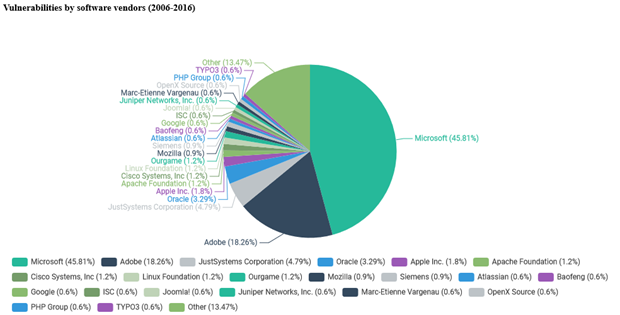

Největší počet chyb zabezpečení nultého dne byl hlášen u produktů od společnosti Microsoft – 46% všech problémů týkajících se nultého dne. Na druhém místě je společnost Adobe, která dosáhla 18% podíl na „trhu“.

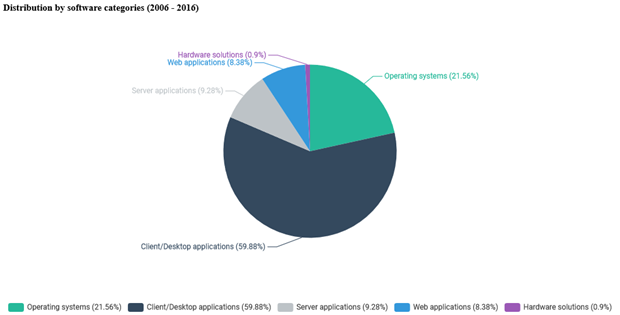

Současně platí, že si tvůrci malwaru za svůj cíl nejčastěji vybírají kancelářské aplikace (73 případů útoků nultého dne) a komponenty operačního systému (72 případů útoků nultého dne). Na třetím místě se umístila řada útoků na moduly plug-in prohlížečů (např. komponenty ActiveX, přehrávač Adobe Flash, Silverlight atd.) – celkem 57 případů. Spolu s webovými prohlížeči (41 případů útoků nultého dne) pokrývají 73% všech chyb zabezpečení využitých v praxi.

Všechny kampaně APT, které jsme během výzkumu analyzovali, byly dokonale organizované a kvalitně financované. A nevěříme, že šlo o crowdfundingové projekty z Kikstarteru =). Jediným logickým závěrem je, že všechny špionážní kampaně byly plánované, financované a realizované tajnými službami různých zemí. Poslední uniklé informace prezentované projektem WikiLeaks nás v tom jen utvrzují.

Celý výzkum spolu s bezplatným přístupem k databázi chyb zabezpečení: https://www.zero-day.cz/

S pozdravem

Valerii Marchuk

Microsoft MVP, zakladatel společnosti Cybersecurity Help s.r.o.

-

Související články na blogu Cybersecurity Help

-

Black Tuesday shrnutí: nezáplatovaná 0day pro Flash a 16 bulletinů od Microsoft 15. 6. 2016 13:32

-

Přehled úterních záplat Microsoft pro leden 2020 15. 1. 2020 9:57

-

WordPress zranitelnost v REST API je aktivně exploitována 7. 2. 2017 14:48

-

Dostupný exploit pro 0day zranitelnost v Microsoft Windows 3. 2. 2017 15:24

-

Zranitelnost v nejnovější verzi MODX Evolution je aktivně exploitována 30. 11. 2016 14:05

-

Tajné služby jdou po zranitelnostech v hardwaru 18. 8. 2016 16:06

-

Žádné názory

Cybersecurity Help

Cybersecurity Help je společnost zabývající se It bezpečností a poskytuje zpravodajské služby z oblasti IT, poradenství o webových aplikacích a bezpečnosti firem.

Nejčtenější články autora

-

WordPress zranitelnost v REST API je aktivně exploitována

Přečteno 37 869×

-

Dostupný exploit pro 0day zranitelnost v Microsoft Windows

Přečteno 22 444×

-

Zranitelnost v nejnovější verzi MODX Evolution je aktivně exploitována

Přečteno 21 952×

-

Tajné služby jdou po zranitelnostech v hardwaru

Přečteno 19 516×

-

Top 10 bezpečnostních incidentů v červenci 2016

Přečteno 17 986×

Poslední názory

-

\

Re: WordPress zranitelnost v REST API je aktivně exploitována

ke článku WordPress zranitelnost v REST API je aktivně exploitována -

\

Re: WordPress zranitelnost v REST API je aktivně exploitována

ke článku WordPress zranitelnost v REST API je aktivně exploitována -

\

Re: WordPress zranitelnost v REST API je aktivně exploitována

ke článku WordPress zranitelnost v REST API je aktivně exploitována -

\

Re: WordPress zranitelnost v REST API je aktivně exploitována

ke článku WordPress zranitelnost v REST API je aktivně exploitována -

\

Re: WordPress zranitelnost v REST API je aktivně exploitována

ke článku WordPress zranitelnost v REST API je aktivně exploitována